タイトルの通り、Intel のサーバー向け NVMe SSD を買ってみたので、メモ。

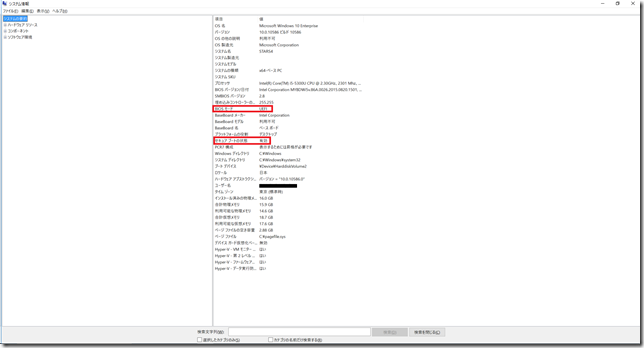

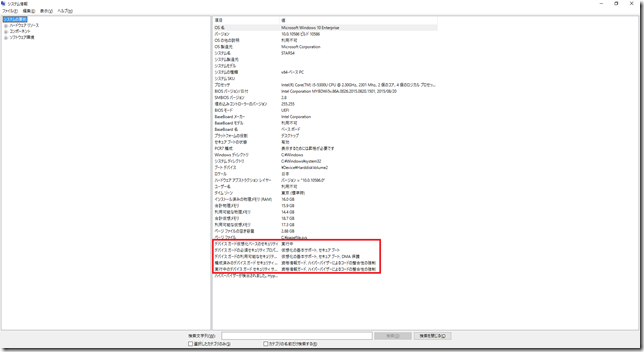

[環境]

ベースキット: Supermicro SYS-6028R-TDWNR

CPU: XEON E5 2630 v3 x2 (2.4 GB, 8 Core, 16 Thread)

メモリ: Crucial CT4K16G4RFD4213 x2 (16 GB x8)

SSD: Intel SSDPE2MD800G401 (800 GB, 2.5 inch)

OS: Windows Server 2012 R2 x64 Datacenter (VHD boot)

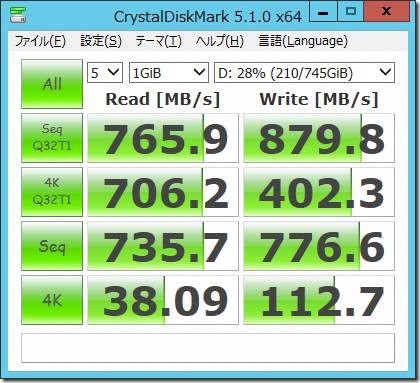

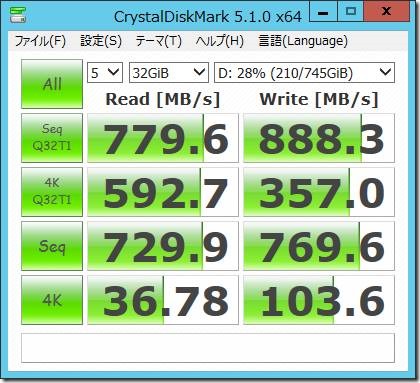

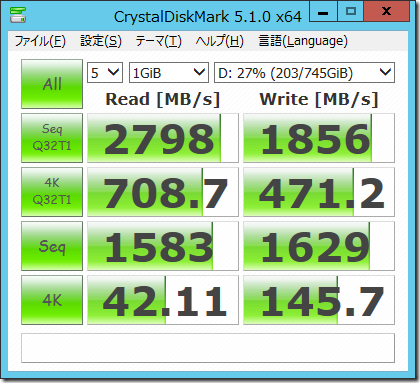

Crystal Disk Mark でベンチマークをするも、思ったように速度が出ない…

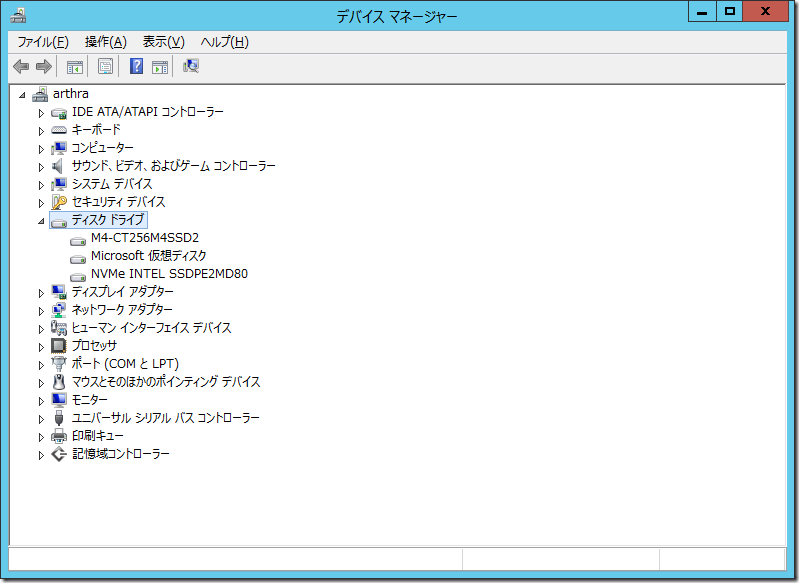

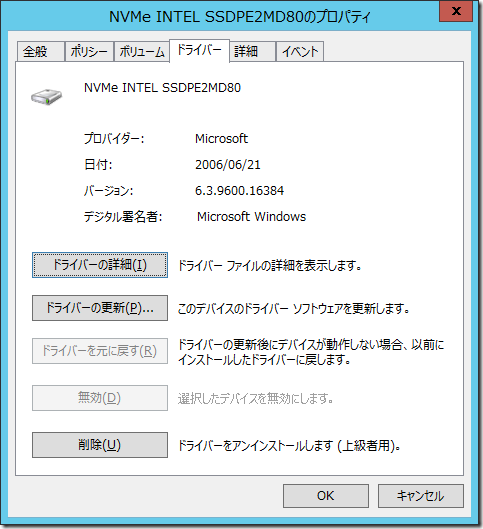

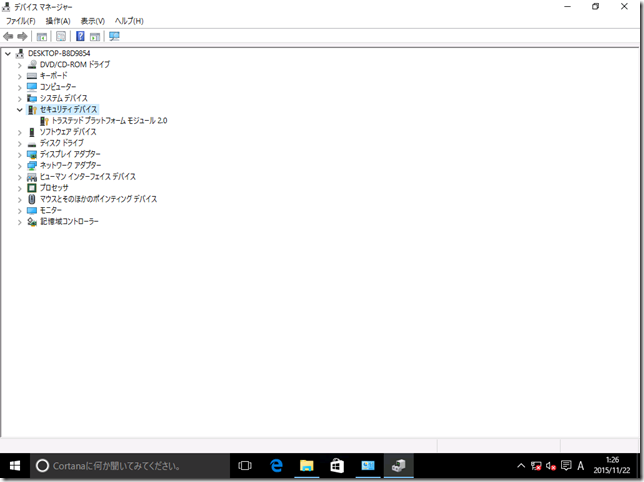

デバイス マネージャーで見ると、ちゃんと NVMe とはなってるものの

どうもドライバーが MS 製で認識してる模様。

ASCII のレビューを読む限り、Intel 純正の方が早いらしい。

http://weekly.ascii.jp/elem/000/000/321/321921/

まあ、認識はしてるのでドライバーは一旦 MS 製のままでいいやと思いつつ、

ファームウェアでも更新するかと思ったら、GUI からは出来ないっぽい。

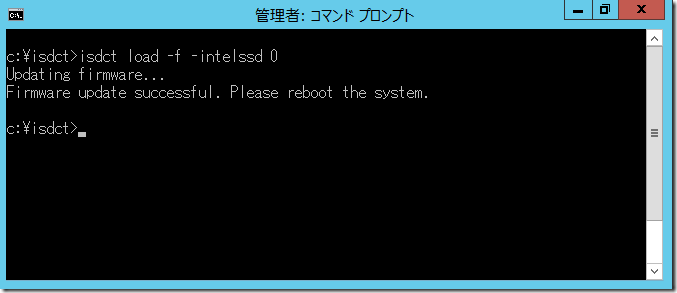

やむなく CUI の Intel® Solid-State Drive Data Center Tool なるもので更新。

C:\isdct 配下にインストールされるので、管理者権限のコマンド プロンプトから更新。

isdct load –f intelssd <No>

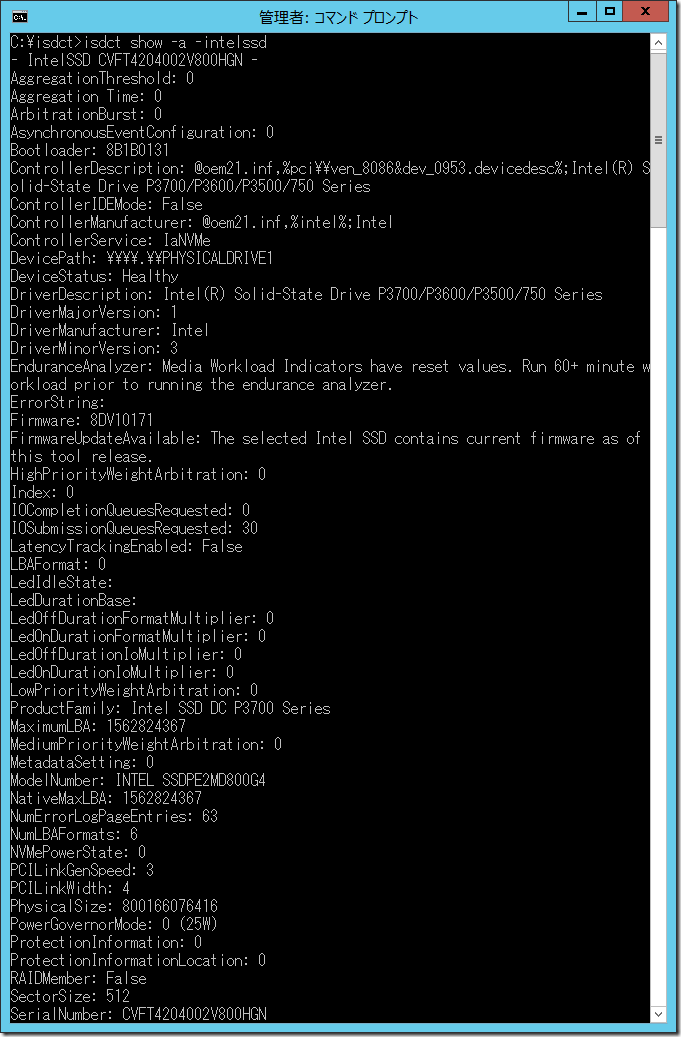

再起動したら、更新後の結果で FirmwareUpdateAvailable の項目をチェックして、最新になったことを確認。

isdct show –a -intelssd

更新したら圧倒的に早くなりましたとさ。

P.S. 買い足したので、適当にRAID組んでベンチマークしてみた

470000 IOPS まで出ていたらしい pic.twitter.com/gRmcYcPxky

— 宇田周平 (@syuheiuda) September 30, 2018