クラウドの時代になって、ポチポチするだけで Public IP を持った VM が手軽に作れる時代になりましたが、その一方で Public IP で直接アクセスできるの怖いなぁと思う話を先日きいたので、注意喚起の意味も込めてブログのネタにしてみるなど。

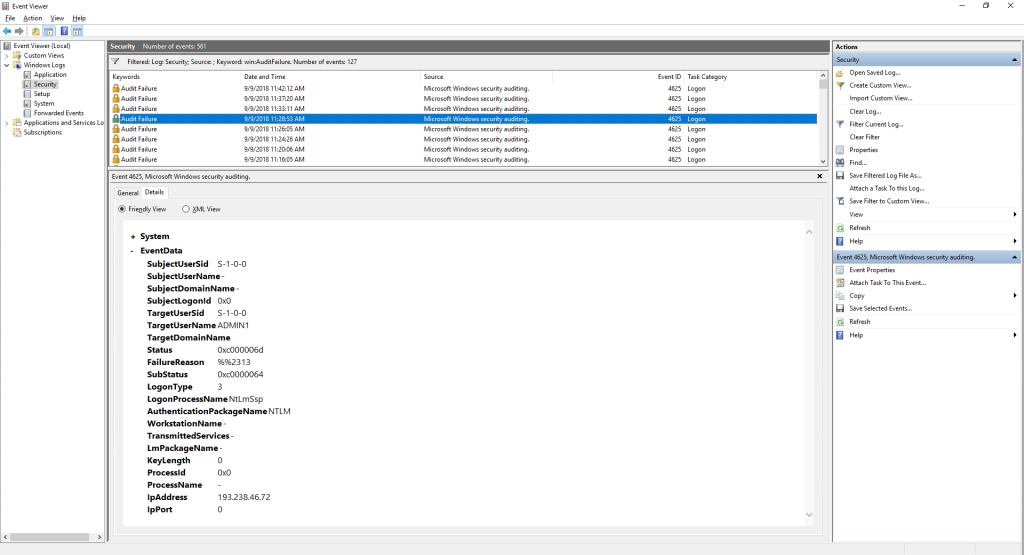

以下は至って普通の Windows VM ですが、[Event Viewer] – [Windows Logs] – [Security] から、”Audit Failure” でフィルターすると、AdminXXX とか、UserXXX とか、SUPPORT とか、ありがちなユーザー名で謎の IP からログインが多数試行されてたりします。

Details の中身をよく見てみると、どういうユーザー名で (TargetUserName)、どういうアクセス方法で (LogonType)、どこから (IpAddress) アクセスがあったかがわかります。詳しくは以下のドキュメントとか見てもらえればと思いますが、RDP の場合には LogonType は 10 とかで記録されて、その他ネットワーク越しのアクセスだと 3 とかが多いかな。

- 4625(F): An account failed to log on.

https://docs.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4625

で、アクセス元の IP を適当に調べてみると、上記の例ではロシアからのアクセスで、既に複数の Abuse (迷惑行為の報告) が上がってるみたいですね。

- AbuseIPDB

https://www.abuseipdb.com/

まあ、Failure なのでログオンされてはいないはずですが、調べてみると結構な数のログインが試行されているので、初めて見たときは結構な衝撃を受けると思います。脆弱なユーザー名・パスワードを使ってると、デプロイして数時間や数日で乗っ取られて攻撃元にされたり、その結果として自分自身が加害者側として報告される可能性もあるので、Firewall で特定の IP 以外からはブロックするとか、VPN 越しに Private IP でしか接続できなくするとか、オンプレ・クラウド問わず気を付けましょう。

あと、逆に攻撃された場合は当該 IP の管理者へも報告するといいと思います。(Microsoft 所有の IP の場合は以下から報告できます)

- Microsoft Online ServicesSecurity Incident and Abuse Reporting

https://cert.microsoft.com/report.aspx

クラウドだと Azure も AWS も Public IP Range は公開されてますし、それに限らず我が家のコンテナ データセンターで使ってるグローバル IP アドレスなんかも普通にログイン試行されてる形跡があったりします。

- Microsoft Azure Datacenter IP Ranges

https://www.microsoft.com/en-us/download/details.aspx?id=41653 - AWS IP アドレスの範囲

https://docs.aws.amazon.com/ja_jp/general/latest/gr/aws-ip-ranges.html#aws-ip-download

手軽に検証環境とか作っちゃいがちですけど、IaaS の場合は OS やミドルウェアの管理はユーザーの責任範囲になるので、ユーザーとパスワードの管理をはじめ、セキュリティ対策には十分に気を付けましょうね、というお話でした。